Das heylogin Security Whitepaper Version 2 zusammengefasst

Unser Security Whitepaper ist endlich in der detaillierten Version 2 verfügbar. Mit mehreren Seiten voller technischer Details ist das jedoch nicht für jeden interessierten Leser geeignet. Damit Sie trotzdem wissen, was heylogin technisch besonders macht, gibt es hier eine kompakte Zusammenfassung für Sie.

Das Security Whitepaper besteht aus 6 Teilen:

- Einleitung

- Grundlagen

- Authenticators und Profiles

- Wie persönliche Logins gesichert werden

- Unser Overlay

- Eine abschließende Zusammenfassung

1. Einleitung

In diesem Kapitel geht es vor allem um die Probleme des Master-Passworts, dem Mittel der Wahl anderer Passwort-Manager. Die größten Probleme sind:

- Usability-Probleme, zum Beispiel das ständige Eintippen des Passworts und Zurücksetzen bei Vergessen

- Sicherheits-Probleme bei Nutzer*innen, da das Master-Passwort von Menschen erstellt und verwaltet und so leichter zum Opfer von Cyberangriffen wird

- Sicherheits-Probleme bei Anbietern, die zum Beispiel anhand des LastPass-Breaches vom letzten Jahr aufgezeigt werden

Den letzten Punkt haben wir auch in diesem Blog-Post zum LastPass-Breach genauer erläutert, dort sind alle wichtigen Punkte aus dem Whitepaper-Abschnitt nochmal in etwas einfacherer Form dargestellt.

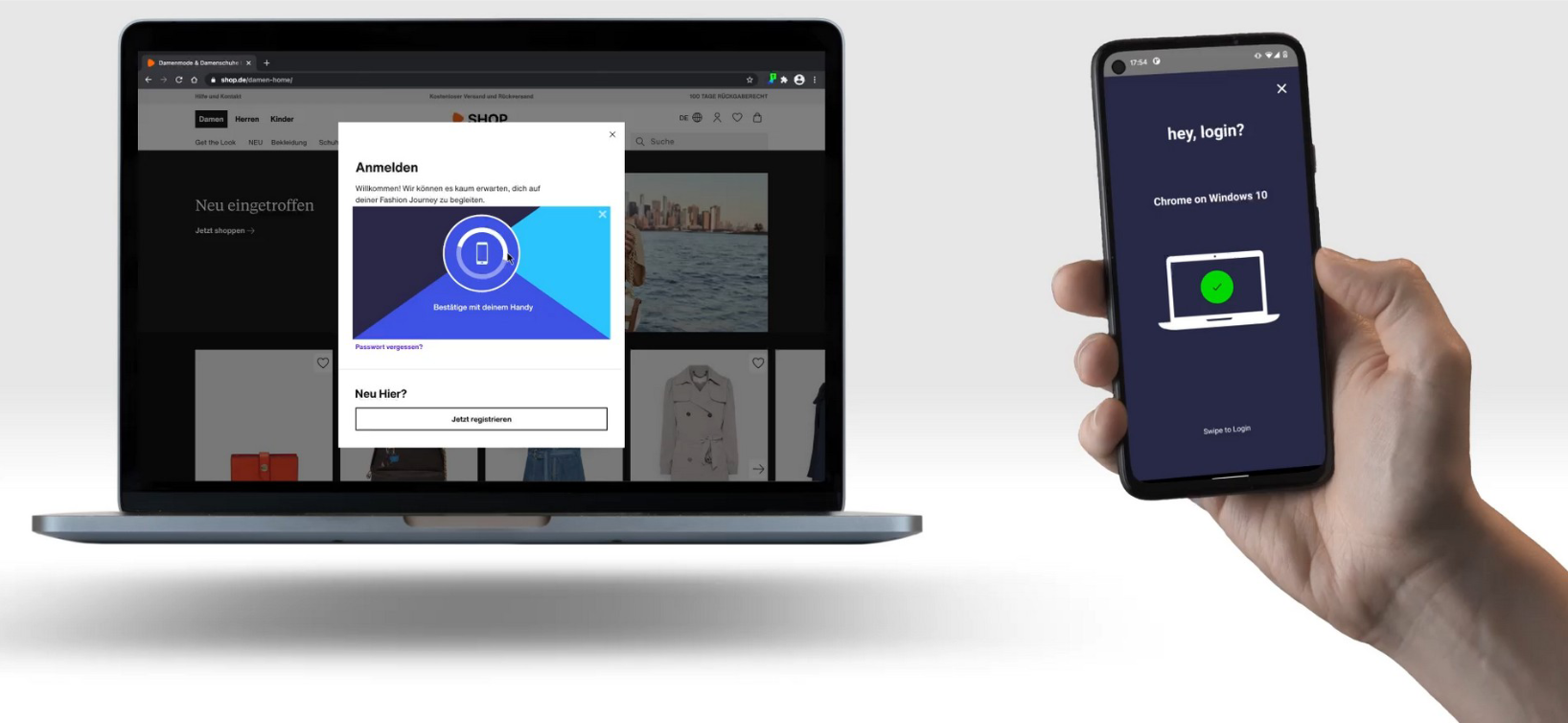

Am Ende der Einleitung erklären wir, wie heylogin dieses Master-Passwort abschafft und stattdessen durch das Entsperren mittels Smartphone ersetzt. Zum einen ist diese Methode 2-Faktor-sicher by design, zum anderen lohnt sich in diesem Fall kein Hackerangriff, weil dafür das Smartphone jedes Nutzers gestohlen werden müsste, was nicht skaliert und für potentielle Kriminelle uninteressant ist.

2. Die Grundlagen

Im ersten Teil der Grundlagen geht es vor allem um die verwendeten kryptografischen Algorithmen, also Curve25519 für asymmetrische Verschlüsselung und eine Kombination aus XSalsa20 und Poly1305 für die symmetrische Verschlüsslung. Zusätzlich wird Argon2 als Sicherheitsmechanismus eingesetzt.

Falls Ihnen dieser Absatz nichts gesagt hat: Curve25519 und XSalsa20 sind deutlich modernere Algorithmen als der von der Konkurrenz genutzten AES 256 und bieten die Grundlage für unsere Ende-zu-Ende-Verschlüsselung. Damit stellen wir sicher, dass selbst wir as Betreiber ihre Daten nicht sehen können. Genauso ist Argon 2 der moderne Standard zum Ausbremsen von Kriminellen beim Knacken der Verschlüsselung, viele andere Anbieter nutzen hier nur PBKDF2 (mehr Infos auf unserer Vergleichsseite).

Anschließend wird auf die Benennung und Erklärung von Schlüsseln eingegangen. Hier wird es zum ersten mal sehr technisch, die Erklärung bildet die Grundlage für die späteren Kapitel.

Schlüssel: Verschlüsselungen arbeiten grob gesagt mit Schlüsseln, die zwischen zwei oder mehr Parteien ausgetauscht werden. Dabei gibt es private und öffentliche Schlüssel. Mit diesen Schlüsseln wird sichergestellt, das nur berechtigte Personen Zugriff auf die Daten haben.

Im zweiten Teil der Grundlagen geht es um unsere Sicherheitsarchitektur, also den Aufbau und die einzelnen Teile von heylogin und wie diese miteinander kommunizieren. Hier werden eher grob diese einzelnen Komponenten, also die Mobile App (Authenticator) und die Web App + Extension (App) beschrieben und noch nicht die genaue Funktionsweise und Beziehung der einzelnen Teile.

3. Authenticators & Profiles

Dieser Abschnitt beschäftigt sich mit drei Themen:

- Das Smartphone als Authenticator (sowie Alternativen zum Smartphone)

- Die Backup-Möglichkeiten

- Profiles als Brücke zwischen Authenticator und Apps

Authenticator

Das Smartphone ist der Authenticator, den jeder Nutzerin hat. Dabei spielt das Sicherheits-Element, das in jedem Smartphone verbaut ist, eine entscheidende Rolle. Hier werden nicht nur sicherheitsrelevante Daten wie PIN, FaceID oder Fingerprint gespeichert, sondern auch das Geheimnis generiert, mit dem die Daten von heylogin verschlüsselt werden.

Neben dem Smartphone können noch mehr physische Geräte als Authenticator genutzt werden, zum Beispiel Tablets oder Yubikeys, also Geräte, die ebenfalls ein Sicherheits-Elelment besitzen.

Backup-Möglichkeiten

Dadurch ergeben sich verschiedene Backup-Möglichkeiten. Als Lösung für Organisationen ist die einfachste Backup-Möglichkeit die Wiederherstellung durch einen Organisations-Admin.

Außerdem nutzen wir die Device-Backup-Funktion von Android oder Apple, da diese sicher Ende-zu-Ende-verschlüsselt gespeichert werden und nur der/die Nutzer*in als ursprünglicher Besitzer darauf zugreifen kann.

Zusätzlich bieten wir auch das Backup mit einem in der Mobile App generiertem Backup-Code an. Während die vorige Methode nur bei gleichem Mobil-Betriebssystem funktioniert, also Android zu Android oder Apple zu Apple, kann man mit dem heylogin Backup-Code seinen Account auch plattformübergreifend übertragen.

Profiles

Wenn mehrere Nutzer*innen miteinander interagieren, zum Beispiel beim Teilen von Logins in einer Organisation, konnte es früher wegen der vielen Authenticators pro Nutzer*in zu langsameren Reaktionszeiten der App kommen (diese müssen etwa bei jeder Änderung eines geteilten Logins alle abgeglichen und angepasst werden). Um das zu lösen, gibt es Profiles.

Profiles haben keine eigenen Login-Funktionen und fungieren mehr als eine Art Brücke, an die sowohl die Authenticators auf der einen Seite als auch die App auf der anderen gekoppelt sind. Ändert sich nun etwas bei der Interaktion von Nutzerinnen, also Logindaten oder Mitgliederanzahl in der Organisation, so muss nur mit dem Profil der einzelnen Nutzerinnen abgeglichen werden, nicht mit jedem Authenticator.

4. Wie Logins gesichert werden

Dieser Abschnitt beschäftigt sich auf sehr technischer Ebene mit der Funktionsweise von heylogin. Die Themen sind:

- Speichern und Lesen von Logins

- Verbinden neuer Geräte

- Sperren und Entsperren von Geräten

- Organisationen und Admins

- Account-Wiederherstellung

Speichern und Lesen von Logins

Logins bestehen aus mehreren Teilen:

- Nutzername oder Email

- Passwort

- Webseite

Diese Informationen werden verschlüsselt in einem sogenannten Vault gespeichert, alle Daten sind dabei extra verschlüsselt. Diese Vaults werden auf dem Server gespeichert, erst mit dem Authenticator der entsprechenden Nutzer*innen werden sie allerdings entschlüsselt.

Verbinden neuer Geräte

Nachdem die Mobil-App, also der Authenticator eingerichtet ist, können weitere Geräte verbunden werden. Die einfachste Variante ist das Verbinden mit einem oder mehreren Browsern via QR-Code. Dabei wird über den QR-Code ein Schlüssel mit dem Authenticator ausgetauscht, um die verschlüsselte Kommunikation der Geräte zu ermöglichen. Für technische Details schauen Sie Abschnitt 4.2 im Whitepaper an.

Sperren und Entsperren von Geräten

Der Authenticator fügt beim Entsperren einer Session (zum Beispiel bei einem verbundenen Browser) einen verschlüsselten Authenticator Seed zu dieser Session hinzu, beim Sperren entfernt er diesen wieder. Die Session kann den Seed nicht speichern, nur temporär lagern und sich bestimmte Daten merken, die dann im Overlay auf einer Webseite angezeigt werden können.

Organisationen und Admins

Organisationen sind das Hauptanwendungsgebiet von Profiles, da hier Nutzerinnen miteinander interagieren. Neben den speziell für die Organisation erstellten Nutzervaults “Persönliche Logins” können Teams angelegt werden, das sind Vaults, auf die mehrere Nutzerinnen zugreifen können. Eine besondere Rolle spielen die Admins, da sie nicht nur Wiederherstellungsoptionen haben sondern auch die Organisation an ihre Profile gekoppelt sind.

Account-Wiederherstellung

Die beste und einfachste Variante bei Verlust seines Push-Authenticators ist der Kontakt zum Organisations-Admin. Dieser kann den alten Authenticator von den Nutzer*innen entkoppeln, sodass diese dann einen neuen Authenticator einrichten können. Zusätzlich sind auch beide in Abschnitt 3 besprochenen Backup-Möglichkeiten valide Methoden zum Wiederherstellen seines Accounts.

5. Das Overlay

Dank Extension wird im Browser ein Overlay angezeigt, das die Nutzung und die Schritte, die für eine Anmeldung notwendig sind, drastisch vereinfacht. Mit einem Klick, und gegebenenfalls einem Swipe auf dem Push-Authenticator zur Entsperrung, ist man angemeldet. Dabei wird das normale Login-Formular der Webseite versteckt, alles wird bei Klick automatisch ausgefüllt. Das funktioniert auch mit 2-Faktor-gesicherten Account via TOTP (auch dazu haben wir mehrere Artikel in unserem Blog).

6. Zusammenfassung

Im Whitepaper wurde vorgstellt:

- wie heylogin funktioniert, speziell die Beziehung von Authenticator (Smartphone) und App (Web-App + Extension) als 2-Faktor-Lösung

- wie die gespeicherten Daten verschlüsselt werden

- welche Backup-Optionen heylogin bietet

- wie Organisationen funktionieren

- wie das Overlay arbeitet

Für mehr Details schauen Sie gern in unser Whitepaper, falls Sie jetzt schon überzeugt sind starten Sie gern mit heylogin direkt durch.